En las versiones anteriores de la versión VCSA de vCenter, teniamos el interfaz VAMI (https://vcenter:5480) para, además de poder realizar ciertos cambios en la configuración del appliance, actualiza la versión del sistema.

Con la versión 6 de vSphere, ya no disponemos del interfaz VAMI por lo que tenemos que utilizar el comando software-packages para instalar las actualizaciones que queremos aplicar a nuestro sistema vCenter (o PSC si tiene este servicio)

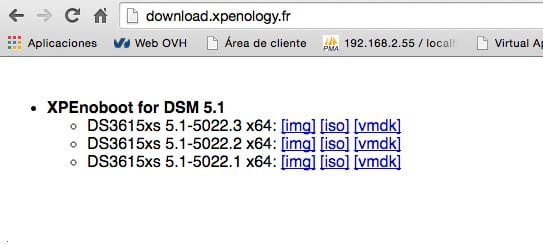

Descarga de las actualizaciones

El primer paso es obtener el archivo desde el que descargar las actualizaciones. Para ello seguimos estos pasos:

![VMware-vCenter-6-Patch-001]()

- Podemos establecer otros filtros como la severidad o categoría

- Obtenemos el listado de actualizaciones disponibles

![VMware-vCenter-6-Patch-002]()

- A fecha de hoy, y como se ve en la imagen, tenemos dos actualizaciones disponibles para la versión appliance VCSA (y 1 para la versión Windows)

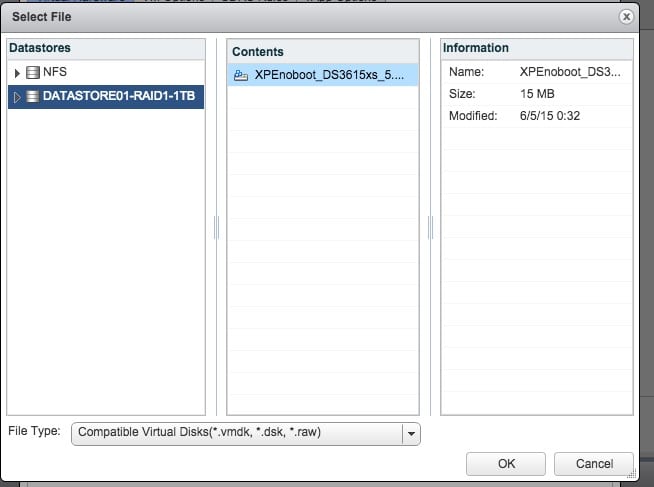

- Descargamos los archivos .ISO de las actualizaciones a aplicar

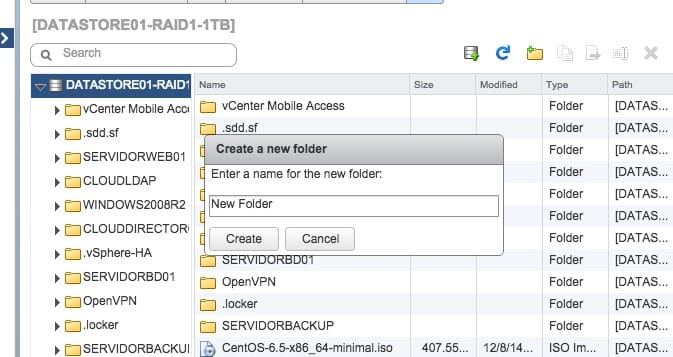

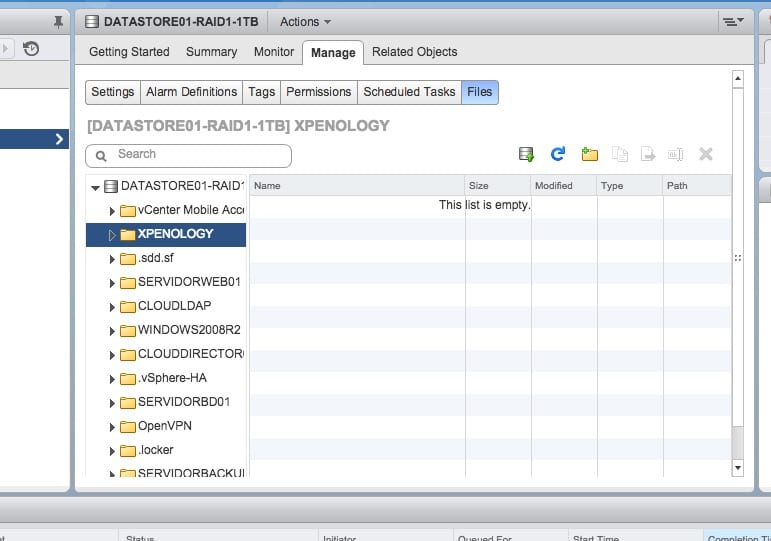

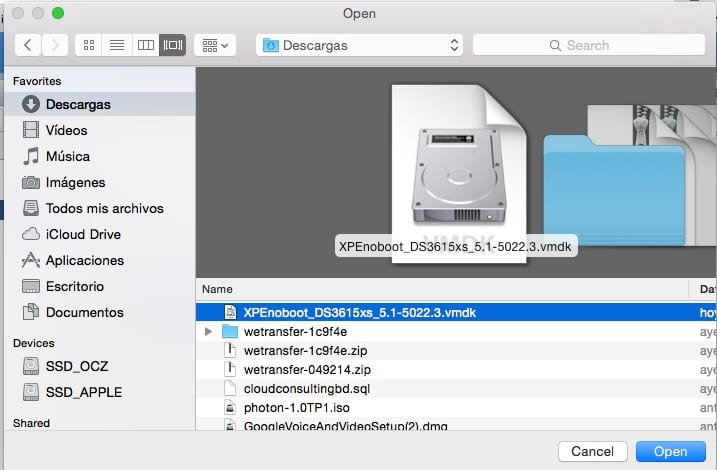

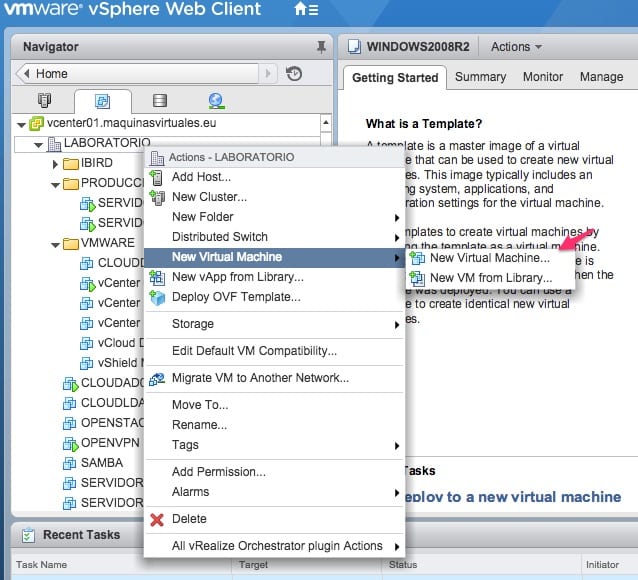

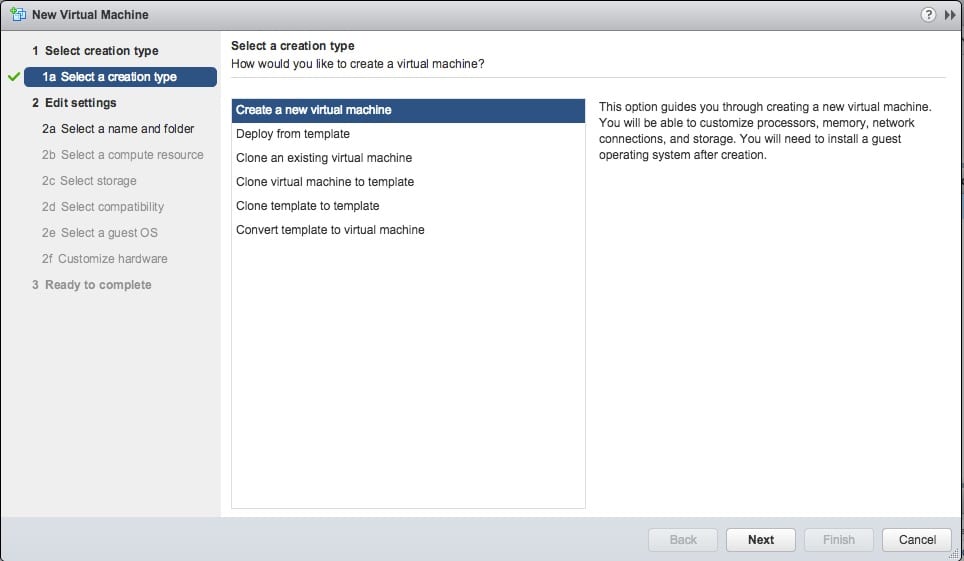

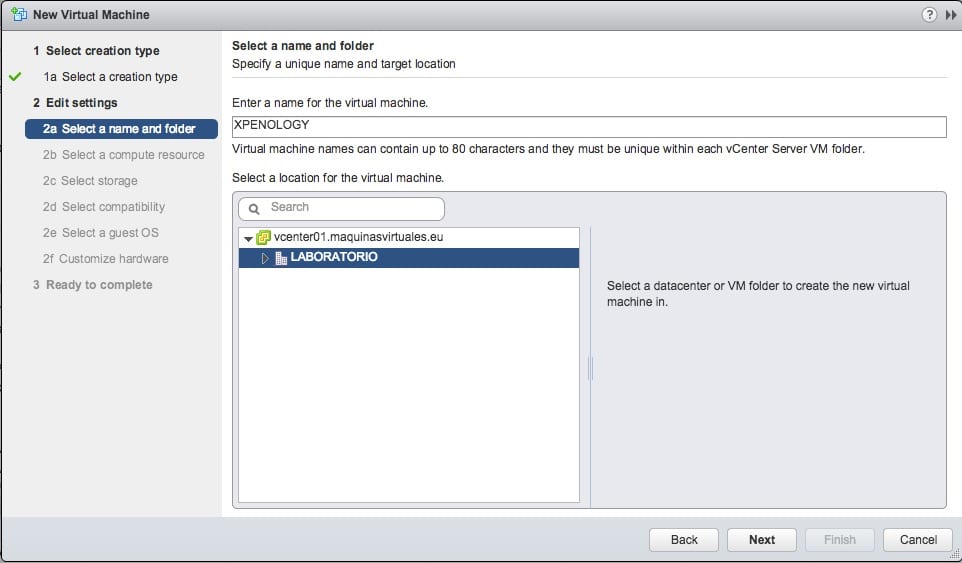

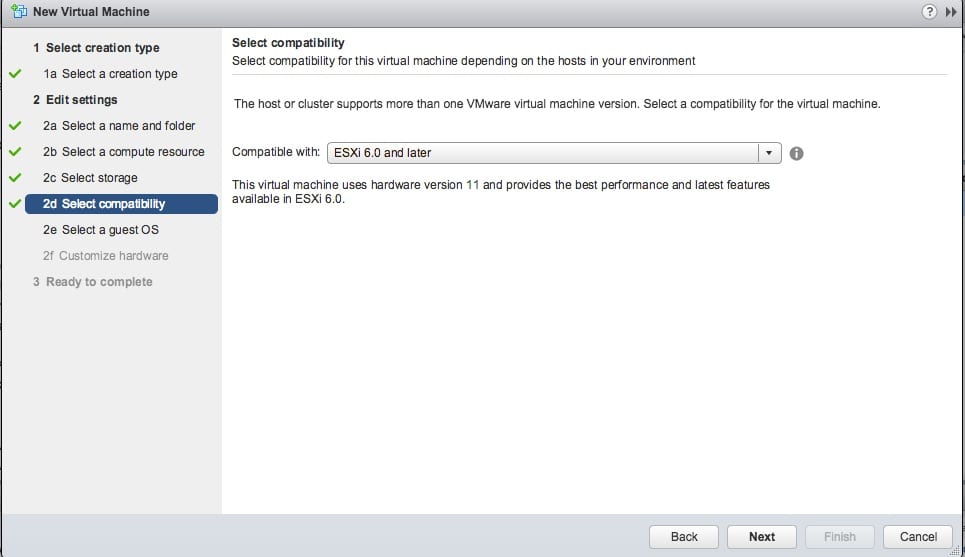

Montar la imagen ISO

El siguiente paso es montar la imagen ISO de la actualización descargada. Para ello seguimos los pasos como si fuese cualquier otra máquina virtual

Conexión al servidor VCSA

Tenemos dos opciones para conectarnos al servidor

- SSH: utilizamos nuestra herramienta de conexión preferida y nos conectamos en remoto utilizando el usuario root

![VMware-vCenter-6-Patch-007]()

- En local: si no queremos utilizar SSH, podemos conectarnos desde la consola de la máquina virtual. Para ello, seguimos estos pasos

- Accedemos al interfaz DCUI con el usuario root

- Pulsamos Alt+F1 y entramos con el usuario root

![VMware-vCenter-6-Patch-009]()

Uso del comando software-packages

Como he comentado al inicio, vamos a utilizar el comando software-packages para instalar las actualizaciones en el appliance VCSA.

- Podemos ver la ayuda del comando

Command> software-packages -h

usage: software-packages [-h] {stage,unstage,install,list} ...

optional arguments:

-h, --help show this help message and exit

sub-commands:

{stage,unstage,install,list}

stage Stage software update packages

unstage Purge staged software update packages

install Install software update packages

list List details of software update packages

- Lo primero que vamos a hacer es listar los paquetes instalados, mostrándonos en detalle las versiones y fechas de instalación.

Command> software-packages list

[2015-04-26T12:58:11.116] :

'Name' 'Version' 'release' 'Install Date'

pth 2.0.7 102.22 2015-02-17

libopenssl1_0_1 1.0.1j 1.vmw.2433429 2015-02-17

iputils ss021109 292.28.1 2015-02-17

sysfsutils 2.1.0 102.25.1 2015-02-17

perl-HTML-Tagset 3.20 1.22 2015-02-17

vmware-vws 1.5.0 1 2015-04-07

libreadline5 5.2 147.22.1.7399.0.PTF.8988802015-02-17

gd 2.0.36.RC1 52.18 2015-02-17

rsyslog 5.10.1 0.11.1 2015-02-17

gdbm 1.8.3 371.83 2015-02-17

libtiff3 3.8.2 141.154.1 2015-02-17

vmware-tools-vmci-kmp-default 9.7.1.0_3.0.76_0.11 5.sles11 2015-02-17

unzip 6.00 11.9.1 2015-02-17

pyxml 0.8.4 194.23.38 2015-02-17

...

- Podemos ver un historial de las actualizaciones instaladas con

Command> software-packages list --history

[2015-04-26T13:00:49.116] :

'Name' 'Install Date'

- En este caso vemos que no tenemos ninguna

Sabiendo cual es la situación de la que partimos, en cuanto a paquetes instalados y que no tenemos ninguna actualización, vamos a proceder con la instalación de las ya publicadas por VMware. Para ello tenemos dos opciones

- Hacer un stage o descargar la imagen al sistema e instalarla. En este caso sólo tenemos un paso.

- Hacer un stage o descargar la imagen para instalarla más adelante. En este caso realizamos la instalación en dos pasos.

Vamos a ver como haríamos la instalación en las dos situaciones.

- Para hacerlo en un solo paso (–acceptEulas es opcional)

software-packages install --iso --acceptEulas

- Y esperamos a que termine el proceso

Command> software-packages unstage

[2015-04-26T13:11:21.116] : ISO unmounted successfully

[2015-04-26T13:11:21.116] : Unstage operation completed successfully

Command> software-packages install --iso --acceptEula

[2015-04-26T13:11:41.116] : Staging software update packages from ISO

[2015-04-26T13:11:41.116] : ISO mounted successfully

[2015-04-26 13:11:41,142] : Running pre-stage script.....

[2015-04-26T13:11:42.116] : Verifying staging area

[2015-04-26T13:11:42.116] : Validating software update payload

[2015-04-26T13:11:42.116] : Validation successful

[2015-04-26 13:11:42,462] : Processing software packages in update payload 5/5

[2015-04-26T13:11:44.116] : ISO unmounted successfully

[2015-04-26T13:11:44.116] : (3) packages staged successfully

[2015-04-26 13:11:44,697] : Running test transaction ....

[2015-04-26 13:11:45,702] : Running pre-install script.....

[2015-04-26T13:13:02.116] : Services stopped.

[2015-04-26 13:13:02,847] : Upgrading software packages ....

[2015-04-26 13:13:18,875] : Running post-install script.....

[2015-04-26T13:13:19.116] : Packages upgraded successfully, Reboot is required to complete the installation.

- Tras la instalación podemos comprobar que ahora si tenemos actualizaciones al listarlas con el comando software-packages

Command> software-packages list --history

[2015-04-26T13:15:28.116] :

'Name' 'Install Date'

VC-6.0.0a-Appliance-TP 2015-04-26 13:13:18

- Y si listamos los paquetes instalados, podemos ver los cambios que ha realizado la actualización. Por ejemplo: la actualización de este KB ha actualizado estos 3 paquetes

- vmware-jre

- vmware-studio-init

- vmware-studio-appliance-config

vmware-jre 1.7.0_72 fcs 2015-02-17

vmware-jre 1.7.0_76 fcs 2015-04-26

vmware-studio-init 2.6.0.7 150216165134 2015-02-17

vmware-studio-init 2.6.0.7 150317230426 2015-04-26

vmware-studio-appliance-config 2.6.0.7 150216165134 2015-02-17

vmware-studio-appliance-config 2.6.0.7 150317230426 2015-04-26

- Tras la instalación, reiniciamos el sistema

Command> shutdown reboot -r "Instalación de actualización"

Command>

Broadcast message from root (pts/0) (Sun Apr 26 13:24:55 2015):

Instalación de actualización

The system is going down for reboot NOW!

- Si lo vamos a realizar en dos pasos, ejecutamos estos comandos (–acceptEulas es opcional)

Command> software-packages stage --iso --acceptEulas

[2015-04-26T13:34:54.116] : Staging software update packages from ISO

[2015-04-26T13:34:54.116] : ISO mounted successfully

[2015-04-26 13:34:54,267] : Running pre-stage script.....

[2015-04-26T13:34:55.116] : Verifying staging area

[2015-04-26T13:34:55.116] : Validating software update payload

[2015-04-26T13:34:55.116] : Validation successful

[2015-04-26 13:34:55,582] : Processing software packages in update payload 36/36

[2015-04-26T13:36:13.116] : ISO unmounted successfully

[2015-04-26T13:36:14.116] : (31) packages staged successfully

[2015-04-26T13:36:14.116] : Staging process completed successfully

- Podemos ver las actualizaciones que tenemos descargadas en el sistema y listas para instalar

Command> software-packages list --staged

[2015-04-26T13:37:48.116] :

category: security

kb: http://kb.vmware.com/kb/2111640

vendor: VMware, Inc.

name: VC-6.0.0a-Appliance-FP

tags: [u'']

productname: VMware-vCenter-Server-Appliance

releasedate: April 9, 2015

version: 6.0.0.5110

buildnumber: 2656759

rebootrequired: True

summary: Patch for VMware vCenter Server Appliance 6.0

severity: critical

- Instalamos las actualizaciones

Command> software-packages install --staged --acceptEulas

[2015-04-26 13:46:02,021] : Running test transaction ....

[2015-04-26 13:46:07,077] : Running pre-install script.....

[2015-04-26T13:48:54.116] : Services stopped.

[2015-04-26 13:48:54,754] : Upgrading software packages ....

[2015-04-26 13:52:17,055] : Running post-install script.....

[2015-04-26T13:52:18.116] : Packages upgraded successfully, Reboot is required to complete the installation.

- Tras el reinicio comprobamos las actualizaciones instaladas

Command> software-packages list --history

[2015-04-26T07:58:39.116] :

'Name' 'Install Date'

VC-6.0.0a-Appliance-TP 2015-04-26 13:13:18

VC-6.0.0a-Appliance-FP 2015-04-26 13:52:17

- Y podemos ver también el listado completo de paquetes actualizados, viendo que esta actualización si que actualiza más paquetes que la anterior actualización que hemos visto en esta entrada

Command> software-packages list

[2015-04-26T13:59:04.116] :

'Name' 'Version' 'release' 'Install Date'

VMware-syslog 1.0.0 2656749 26/04/2015

vmware-afd 6.0.0.2335 2602313 26/04/2015

VMware-mbcs 6.0.0 2656749 26/04/2015

vmware-jre 1.7.0_76 fcs 26/04/2015

vmware-eam 6.0.0 2656761 26/04/2015

VMware-vc-support 6.0.0 2656761 26/04/2015

VMware-vpxd-agents-eesx 6.0.0 2656761 26/04/2015

vmware-ic-deploy 6.0.0.1555 2640983 26/04/2015

VMware-cloudvm-vimtop 6.0.0 2656761 26/04/2015

VMware-OpenSSL 6.0.0 2656761 26/04/2015

VMware-visl-integration 6.0.0 2656761 26/04/2015

vmware-cm 6.0.0 2656749 26/04/2015

VMware-vpxd 6.0.0 2656761 26/04/2015

vmware-directory-client 6.0.0.4250 2600600 26/04/2015

Puede que sea un poco más complejo que la actualización en versiones anteriores pero, aunque sea en modo comando, y al no tener muchas opciones disponibles no me parece un proceso difícil.

Así como en versiones anteriores era posible comprobar las versiones con un repositorio en Internet, si que creo que puede ser interesante el poder consultar o incluso descargar, las actualizaciones disponibles, sin tener que trabajar con archivos ISO. Puede que esta opción esté disponible en una futura versión.

La entrada Instalación de actualizaciones en VMware vSphere 6 – VCSA aparece primero en Maquinas Virtuales.